Τι θα χρειαστειτε;

1.Kali linux

WEP

Fern Wifi Cracker

-πηγαινουμε Εφαρμογες - Kali linux - Wireless Attacks - 802.11 Wireless Tools

- fern-wifi-cracker και το ανοιγουμε

Επιλεγουμε την καρτα που θα βαλουμε σε monitor mode πχ wlan0

και επιλεγουμε Scan for Access points δλδ να ψαξει για ασυρματα δικτυα

οταν βρει ασυρματα δικτυα με WEP παταμε να σταματησει να ψαχνει και επιλεγουμε WEP

επιλεγουμε το ασυρματο δικτυο που θελουμε να σπασουμε και παταμε Attack

θα αρχισει να εισχωρει πακετα στο δικτυο και να μαζευει ωστε να το σπασει

και σε λιγα λεπτα το σπαει

Wifite

για να τρεξουμε το Wifite απλα γραφουμε σε ενα τερματικο wifite

θα μας ζητησει να επιλεξουμε ποια ασυρματη καρτα θα βαλουμε σε monitor mode επιλεγουμε 1 παταμε enter και αυτοματως αρχιζει να ανιχνευει τα δικτυα

οταν δουμε το ασυρματο δικτυο wep τοτε παταμε ctrl+c για να σταματησει να ψαχνει για ασυρματα δικτυα

θα μας ζητησει να επιλεξουμε με αριθμο ποιο δικτυο θελουμε να επιτεθουμε

επιλεγουμε τον αριθμο δικτυου με wep δλδ σε εμενα 1και παταμε enter

τωρα αρχιζει να εισχωρει και να μαζευει πακετα

και τελος το σπαει

wesside-ng *δεν ειναι σταθερο*

ανοιγουμε ενα τερματικο και βαζουμε την καρτα μας σε monitor mode

airmon-ng start wlan0

μετα γραφουμε airodump-ng mon0 για να ανιχνευσει τα δικτυα

παταμε ctrl+c για να σταματησει το airodump-ng

σημειωνουμε την mac address του δικτυου το bssid δλδ και τρεχουμε το wesside-ng

δλδ γραφουμε σε ενα τερματικο

wesside-ng -i mon0 -v 00:1F:9F:8E:53:9B -k 1

οπου -i η καρτα μας σε monitor mode

-v το bssid του δικτυου

-k 1 για να μην στελνει γρηγορα πακετα και μας βγαζει error

τελος το σπαει

* ο κωδικος ειναι σε hex σε ACII ειναι sail8 αν θελετε να μετατρεψετε απο hex σε ACII τοτε πατηστε εδω

Aircrack-ng

*κοιταμε ποιο interface εχει η ασυρματη καρτα μας δλδ ανοιγουμε ενα τερματικο και γραφουμε

ifconfig

οποτε ξερουμε οτι ειναι το wlan0

τωρα για να σπασουμε ενα δικτυο WEP βαζουμε την καρτα μας σε monitor mode

οποτε ανοιγουμε ενα τερματικο και γραφουμε

airmon-ng start wlan0

μετα γραφουμε

airodump-ng mon0 για να δουμε το δικτυο WEP

παταμε ctrl+c ετσι ωστε να σταματησει το airodump-ng

σημειωνουμε το ΒSSID το CH και το ESSID

*Πληροφοριες που σας εμφανιζει το airodump*

BSSID MAC address του AP

PWR Ισχύς σήματοςBeacons Αριθμός beacon frames που ελήφθησαν

Data Ρυθμός μεταφοράς πακέτων δεδομένων

CH Το κανάλι στο οποίο εκπέμπει ο AP

MB Ταχύτητα μεταφοράς δεδομένων του AP

ENC Προστασία δικτύου(Αλγόριθμος κωδικοποίησης)

ESSID Ονομασία δικτύου

Στο κάτω μέρος του παραθύρου:

BSSID

MAC address του AP με τον οποίο ο client είναι συνδεδεμένος

STATION MAC address του client

PWR Ισχύς σήματος

Packets Αριθμός πακέτων δεδομένων που ελήφθησαν

Probes Ονομασία δικτύου που ο client συσχετίζεται

οποτε τωρα τρεχουμε το airodump στο συγκεκριμενο δικτυο

σε ενα τερματικο γραφουμε

airodump-ng mon0 --bssid 00:1F:9F:8E:53:9B -c 1 -w /root/LabThompson

οπου mon0 το interface της ασυρματης καρτας μας

--bssid η mac address του AP

-c το καναλλι

-w η διαδρομη στην οποια θα απηθηκευτουν τα πακετα

τωρα θα μας καταγραφει τα πακετα το airodump-ng

βλεπουμε οτι με το ασυρματο δικτυο κανεις δεν ειναι συνδεδεμενος και οτι τα δεδομενα Data ειναι 0

*για να σπασουμε ενα δικτυο WEP χρειαζομαστε περιπου 10000-25000 πακετα

οποτε πρεπει να εισχωρισουμε πακετα στο ασυρματο δικτυο

σε ενα αλλο τερματικο γραφουμε

aireplay-ng -1 60 -a 00:1F:9F:8E:53:9B mon0

οπου

-1 συσχετιζομαστε με το δικτυο και καθε 60 δευτερολεπτα θα συσχετιζομαστε ετσι ωστε μετα να εισχωρισουμε πακετα

-a η mac address του AP

mon0 το interface μας

βλεπουμε οτι η συσχετισει με το δικτυο εγινε με επιτυχια

και το airodump-ng μας δειχνει ως client στο δικτυο

επισης βλεπουμε οτι τα πακετα εγιναν 21

τωρα σε ενα αλλο τερματικο γραφουμε

aireplay-ng -3 -b 00:1F:9F:8E:53:9B mon0

οπου -3 arp-request-replay attack

-b η mac address του AP

οταν πιασει αρκετα πακετα arp τοτε θα δουμε να τα στελνει πισω στο AP

και θα δουμε τα πακετα να ανεβενουνε με μεγαλο ρυθμο

οταν τα πακετα φτασουνε 10000 τοτε ανοιγουμε ενα αλλο τερματικο και γραφουμε

aircrack-ng /roo/LabThompson*.cap

και μας σπαει το δικτυο

caffe-Latte attack

Σε αυτη την επιθεση δεν χρειαζετε να ειναι κοντα σας το ασυρματο δικτυο παρα μονο η συσκευη που ψαχνει για ενα δικτυο WEP

πχ με το κινητο μου ειμαι συνδεδεμενος με το δικτυο Lab Thomson

το οποιο αυτο το δικτυο ειναι σπιτι μου

οταν παω εκτος εμβελειας θα αποσυνδεθει αλλα εφοσον ειναι ανοικτο το ασυρματο μου στο κινητο αυτο θα στελνει probes δλδ θα ανιχνευει για το δικτυο Lab Thomson .

Eμεις θα το εκμεταλευτουμε αυτο και θα επιτεθουμε σε αυτη την συσκευη

θα σας εμφανισει αυτο

εδω βλεπετε οτι μας τρεχουνε 3ς διεργασιες

*οι 2 μας ενδιαφερουνε γιατι η τριτη τρεχει στην δευτερη καρτα μου,εσεις θα εχετε 2 οποτε

γραφουμε

kill 2377

kill 2545

* αναλογα με τι νουμερο διεργασιας σας δινει στο δικο σας υπολογιστη

σταματηστε τις διεργασιες NetworkManger και wpa_supplicant

*μετα για να επαναφερετε γραφετε σε ενα τερματικο NetworkManager

μετα γραφω

airbase-ng -L -e "Lab Thomson" -a 00:1F:9F:8E:53:9B -W 1 -c 1mon0

οπου

-L caffe-Latte attack

-a η mac addres του δικτυου (bssid)

-W 1 στα beacons δλδ στις πομπες που εκπεμπει το δικτυο θα λεει οτι ειναι WEP

-c το καναλλι

αυτοματα ενωνετε η συσκευη και αρχιζει η επιθεση

τωρα το μονο που μενει ειναι να ξεκινησουμε το airodump-ng για να καταγραψουμε τα πακετα ωστε να τα σπασουμε με το aircrack-ng

οποτε ξεκιναμε το airodump-ng

γραφουμε σε ενα τερματικο

airodump-ng mon0 --bssid 00:1F:9F:8E:53:9B -c 1 -w /root/cafe

και βλεπουμε παρολο που το ασυρματο δικτυο δεν υπαρχει η συσκευη εχει ενωθει και καταγραφουμε πακετα

οταν μαζευτουνε αρκετα πακετα τοτε τρεχουμε το aircrack-ng

aircrack-ng /root/cafe*.cap

και το σπαει

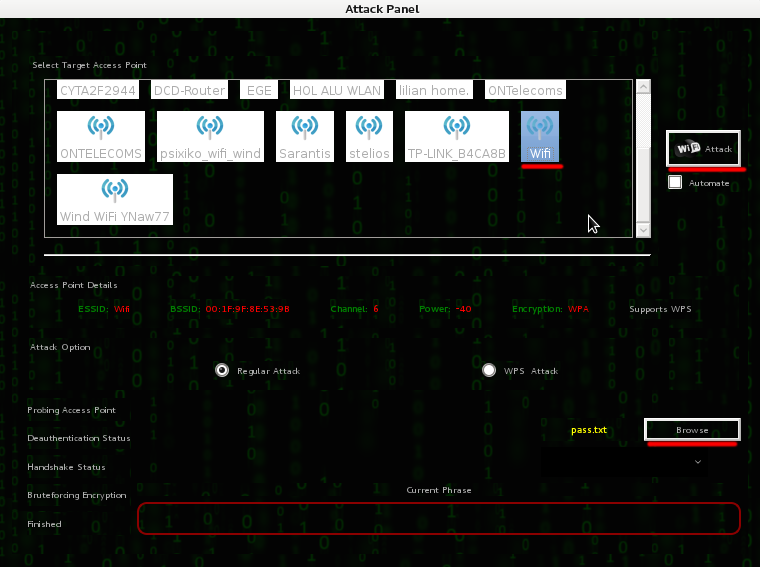

Fern-wifi-cracker

ανοιγουμε το Fern-Wifi-Cracker

βαζουμε την καρτα μας σε monitor mode και επιλεγουμε να ανιχνευσει τα ασυρματα δικτυα οταν βρει δικτυα WPA/WPA2 τοτε επιλεγουμε την καρτελα WPA

μετα επιλεγουμε το δικτυο που θελουμε να σπασουμε πχ το δικτυο wifi

επιλεγω στο browse την διαδρομη του λεξικου μου και μετα επιλεγω attack

με το που αρχισει η επιθεση θα ψαξει να βρει καποια συσκευη ενωμενη με το δικτυο,θα την αποσυνδεση η συσκευη θα επανασυνδεθει αυτοματα , θα παρουμε το handshake και με το λεξικο που βαλαμε θα το σπασει

*πρεπει ο κωδικος του ασυρματου δικτυου να υπαρχει στο λεξικο μας

γιατι σπαμε το δικτυο με dictionary attack

ανοιγουμε ενα τερματικο και γραφουμε wifite -dict /root/lexika/pass.txt

οπου -dict βαζουμε την διαδρομη του λεξικου μας

τωρα το wifite θα ψαξει για ασυρματα δικτυα

οταν δουμε το δικτυο που θελουμε να σπασουμε παταμε ctrl+c ετσι ωστε να σταματησει ψαχνει

τωρα γραφουμε τον αριθμο του δικτυου που θελουμε να επιτεθουμε και παταμε enter πχ 1 για το δικτυο Wifi

τωρα το wifite θα αποσυνδεσει τον χρηστη και οταν πιασει το handshake θα αρχισει με dictionary attack σπαει το δικτυο

Λυπαμαι παρα πολυ που δεν εχω χρονο να τον ολοκληρωσω,θα προσπαθησω να βρω.......αλλος ενας οδηγος απομενει να φτιαξω και μετα....... καλες βουτιες :)

2 σχόλια:

# aireplay-ng -1 60 -a A4:B1:E9:41:E2:BF mon0

No source MAC (-h) specified. Using the device MAC (00:1B:77:C3:98:3C)

18:11:31 Waiting for beacon frame (BSSID: A4:B1:E9:41:E2:BF) on channel -1

18:11:31 Couldn't determine current channel for mon0, you should either force the operation with --ignore-negative-one or apply a kernel patch

Please specify an ESSID (-e).

Εδω κολλαω.

with --ignore-negative-one or apply a kernel patch

αυτο στο βγαζει γιατι η ασυρματη σου καρτα δεν υποστηριζετε απο την καινουργια αναβαθμιση του kernel , δοκιμασε αντι για mon0 , wlan0 (αν δεν σου περνει το wlan0 δοκιμασε airmon-ng stop wlan0) η -- ignore-negative-one ,αν δεν κανεις δουλεια πρεπει να βρεις το patch της ασυρματης καρτας σου μπες στην σελιδα aircrack και θα τα βρεις εκει.....

Δημοσίευση σχολίου